Uzak Masaüstü Bağlantı Kopma Sorunu

Özellikle Windows 11 terminallerde 1-2 dk. bağlı kaldıktan sonra kopma sorunu yaşanabilmektedir. Bunun için Windows 11 terminal tarafında komut satırına alttaki komutu girerek sorunu çözebilirsiniz.

Windows Uzak Masaüstü ne kadar güvenli?

Uzak Masaüstü oturumları şifreli bir kanal üzerinden çalışır ve art niyetli kişilerin ağ üzerinde dinleyerek oturumunuzu görüntülemesini önler. Ancak, RDP’nin önceki sürümlerinde oturumları şifrelemek için kullanılan yöntemde bir güvenlik açığı vardı. Bu güvenlik açığı, man-in-the-middle attack (ortadaki adam saldırısı) kullanarak oturumunuza yetkisiz erişime izin veriyordu. Daha sonra bu açık güncellemelerle güvenli hale getirildi.

Uzak Masaüstü, tüm oturumu şifrelemeyen VNC gibi uzaktan yönetim araçlarından daha güvenli olsa da, bir sisteme yönetici erişimi uzaktan verildiğinde riskler vardır. Aşağıdaki ipuçları, desteklediğiniz hem masaüstü hem de sunuculara Uzak Masaüstü erişimini güvence altına almanıza yardımcı olacaktır.

İnternet üzerinden erişim kısıtlaması

Uzak masaüstüne erişimi internet üzerinden sağlayacaksanız kesinlikle uzakmasaüstü portunuzu internet erişimine açmamalısınız. Varsayılan port olan 3389 portunu değiştirmiş bile olsanız, kötü niyetli kişiler port taraması yaparak portunuzu tespit edip daha sonra bruteforce saldırısıyla şifrenizi elegeçirebilirler. Ağınızda VPN destekleyen bir cihaz veya sunucu varsa kesinlikle dışarıdaki kullanıcıları VPN üzerinden bağlamalısınız.

VPN ile uğraşamam daha kolay bir yolu yok mu derseniz, https://www.jovahost.com/kategori/jovanet-p2p-ag-servisi ile güvenli bağlantı hizmeti satın alabilirsiniz.

Güçlü şifreler kullanın

Uzak masaüstüne erişimi olan tüm hesaplardaki güçlü şifreler, Uzak Masaüstü’nü etkinleştirmeden önce gerekli bir adım olarak düşünülmelidir. Oluşturacağınız şifrelerin ne kadar güçlü olduğunu bu linkten test edebilirsiniz.

Yazılımınızı güncelleyin

3. parti uzak yönetici araçları yerine Uzak Masaüstü’nü kullanmanın bir avantajı, bileşenlerin standart Microsoft yama döngüsündeki en son güvenlik düzeltmeleriyle otomatik olarak güncellenmesidir. Otomatik Microsoft güncelleştirmelerini etkinleştirip denetleyerek hem istemci hem de sunucu yazılımının en son sürümlerini çalıştırdığınızdan emin olun. Uzak Masaüstü istemcilerini diğer platformlarda kullanıyorsanız, bunların hala desteklendiğinden ve en son sürümlere sahip olduğunuzdan emin olun. Eski sürümler yüksek şifrelemeyi desteklemeyebilir ve diğer güvenlik kusurlarına sahip olabilir.

Güvenlik duvarlarını kullanarak erişimi kısıtlayın

Uzak Masaüstü dinleme bağlantı noktalarına erişimi kısıtlamak için güvenlik duvarları (mevcut olduğunda hem yazılım hem de donanım) kullanın (varsayılan TCP 3389’dur). Bir RDP Ağ Geçidi kullanmak, RDP erişimini masaüstü bilgisayarlara ve sunuculara kısıtlamak için şiddetle tavsiye edilir. Ayrıca internet üzerinden bağlanacak olan terminallerinizin çıkışını sabit IP üzerinden yapmak ve RDP güvenlik duvarı istisna kuralınıza bu IP’yi eklemek güvenliğinizi ciddi oranda arttıracaktır.

Ağ Düzeyinde Kimlik Doğrulamasını Etkinleştir (Enable Network Level Authentication)

Windows Vista, Windows 7, Windows Server 2008 ve üstü sürümler ayrıca varsayılan olarak ağ düzeyi Kimlik Doğrulaması (NLA) sağlar. NLA, bir bağlantı kurulmadan önce ek bir kimlik doğrulama düzeyi sağladığından, bunu kullanmak olmazsa olmazdır. Uzak Masaüstü istemcilerini desteklemeyen diğer platformlarda kullanırsanız, yalnızca Uzak Masaüstü sunucularını NLA olmadan bağlantılara izin verecek şekilde yapılandırmalısınız.

Windows 2008 sunucusunda nla’yı etkinleştirme:

https://technet.microsoft.com/en-us/library/cc732713 (v=ws.11).aspx

Windows 2012/2016/2019 Server, Windows 8 ve Windows 10’da NLA’yı etkinleştirme:

NLA, Windows 2012/2016/2019 Server, Windows 8 ve Windows 10’da varsayılan olarak etkinleştirilmelidir.

Kontrol etmek için, Computer\Policies\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security’de bulunan Ağ Düzeyinde kimlik doğrulamasını kullanarak uzak bağlantılar için Kullanıcı kimlik doğrulaması gerektiren Grup İlkesi ayarına bakabilirsiniz. Bu Grup İlkesi ayarı, Uzak Masaüstü Oturum Ana Bilgisayarı rolünü çalıştıran sunucuda etkinleştirilmelidir.

Uzak Masaüstü’nü kullanarak oturum açabilen kullanıcıları sınırla

Varsayılan olarak, tüm Yöneticiler uzak masaüstüne oturum açabilir. Bilgisayarınızda birden çok yönetici hesabınız varsa, uzaktan erişimi yalnızca gereken hesaplarla sınırlamanız gerekir. Uzak Masaüstü sistem yönetimi için kullanılmazsa, RDP aracılığıyla tüm yönetimsel erişimi kaldırın ve yalnızca RDP hizmeti gerektiren kullanıcı hesaplarına izin verin. Birçok makineyi yöneten bölümler için, yerel yönetici hesabını RDP erişiminden uzaktan kaldırın ve bunun yerine bir teknik grup ekleyin.

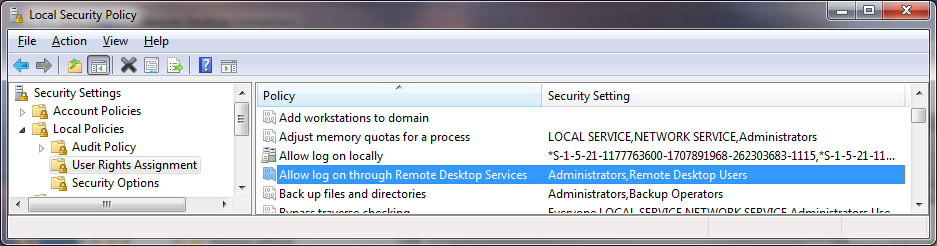

Başlat – >Programlar – >Yönetimsel Araçlar – >Yerel Güvenlik Politikası’na Tıklayın

Yerel ilkeler- > kullanıcı hakları ataması altında, ” Terminal Hizmetleri aracılığıyla oturum açmaya izin ver.”Veya” Uzak Masaüstü Hizmetleri aracılığıyla oturum açmaya izin ver”

Administrators grubunu kaldırın ve Uzak Masaüstü kullanıcıları grubunu bırakın.

Uzak Masaüstü kullanıcıları grubuna kullanıcı eklemek için sistem Denetim Masası’nı kullanın.

Yerel Güvenlik ilkesinde görüldüğü gibi tipik bir MS işletim sistemi varsayılan olarak aşağıdaki ayara sahip olacaktır:

Hesap kilitleme ilkesi ayarlama

Bilgisayarınızı belirli sayıda yanlış tahmin için bir hesabı kilitleyecek şekilde ayarlayarak, bilgisayar korsanlarının otomatik şifre tahmin araçlarını kullanarak sisteminize erişmesini engellemeye yardımcı olursunuz (bu, “kaba kuvvet” saldırısı olarak bilinir). Hesap kilitleme ilkesi ayarlamak için:

Başlat – >Programlar – >Yönetimsel Araçlar – >Yerel Güvenlik Politikası’na gidin

Hesap İlkeleri – >hesap kilitleme İlkeleri altında, üç seçeneğin de değerlerini ayarlayın. 3 dakikalık kilitleme süreleri ile üç geçersiz deneme makul seçimlerdir.

Uzak Masaüstü için dinleme bağlantı noktasını (port) değiştirme

Dinleme bağlantı noktasını (port) değiştirmek, varsayılan Uzak Masaüstü bağlantı noktasını (TCP 3389) dinleyen bilgisayarlar için ağı tarayan bilgisayar korsanlarından uzak Masaüstünü” gizlemeye ” yardımcı olacaktır. Bu, RDP solucanlarına karşı etkili koruma sağlar. Bunu yapmak için aşağıdaki kayıt defteri anahtarını düzenleyin (uyarı: Windows Kayıt Defterini ve TCP/IP’yi bilmediğiniz sürece bunu denemeyin): HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp. Dinleme bağlantı noktasını 3389’dan başka bir şeye değiştirin ve herhangi bir güvenlik duvarı kuralını yeni bağlantı noktasıyla güncellemeyi unutmayın. Bu ayar güvenlik sağlasada sadece bu işlemi yaparak tamamen bir güvenlik sağlamış olmazsınız. Yukarıda belirtilen önlemleri almanızda yarar var.

Özellikle Windows 11 terminallerde 1-2 dk. bağlı kaldıktan sonra kopma sorunu yaşanabilmektedir. Bunun için Windows 11 terminal tarafında komut satırına alttaki komutu girerek sorunu çözebilirsiniz.

Microsoft, Uzak Masaüstü bağlantısı ve performans sorunlarına yol açan bir Windows Server hatasını gidermek için acil bir bant dışı güncelleme yayınladı. “Microsoft, Windows Server’ın siyah

Güvenli Uzak Masaüstü için P2P Ağ Servisi satın almak için buraya tıklayınız Windows Uzak Masaüstü ne kadar güvenli?Uzak Masaüstü oturumları şifreli bir kanal üzerinden çalışır

Erenköy Mh. Hacı Hakkı bey sk.

No: 7/5 Kadıköy / İstanbul

Tel: +90 212 5557122

Faks : +90 212 5557192

E-Posta : info@thinstuff.com.tr